DOWNLOAD APPLICAZIONI

In questa pagina soni presenti esempi di applicazioni realizzate con strumenti di AI in base a quanto descritto nelle seguenti pubblicazioni.

ATTENZIONE: i testi e le applicazioni generati con sistemi di AI non possono essere usati così come sono, ma devono essere controllati da chi ha competenza specifica sull’argomento trattato prima del loro utilizzo, in quanto possono contenere errori.

I file allegati sono riportati solo ai fini di dimostrare le possibilità offerte dai sistemi di AI generativa e quindi non vi è alcuna garanzia circa il loro contenuto ed il loro corretto funzionamento.

© Giancarlo Butti 2025

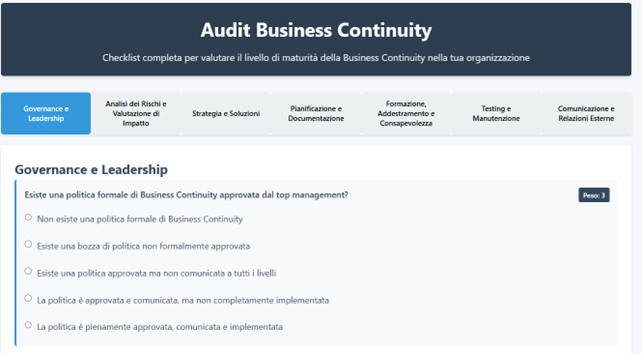

APPLICAZIONE PER L’ESECUZIONE DI UN AUDT SULLA BUSINESS CONTINUITY

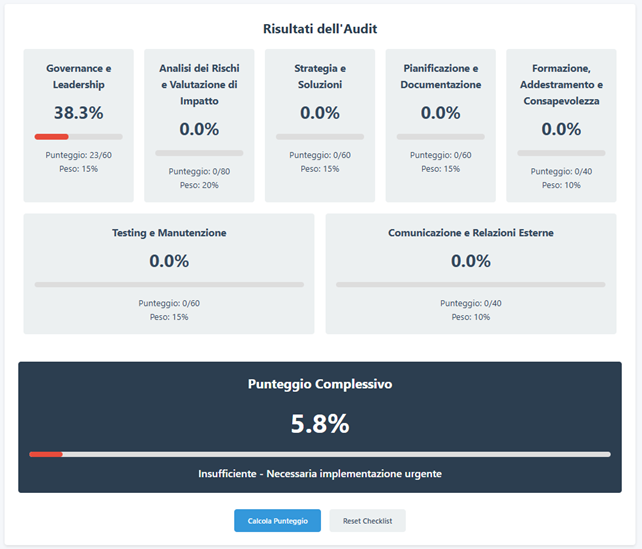

L’applicazione propone una check list di circa 40 domande, raggruppate in 7 macro argomenti, ognuna delle quali dispone di 5 risposte che indicano un diverso livello di maturità ed un peso.

L’applicazione effettua un calcolo del livello rispetto dei requisiti analizzati.

APPLICAZIONE PER L’ESECUZIONE DI UN AUDT SUI FORNITORI NELL’AMBITO DELLA NIS2

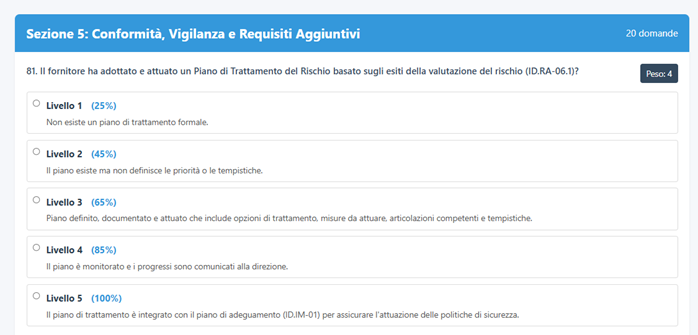

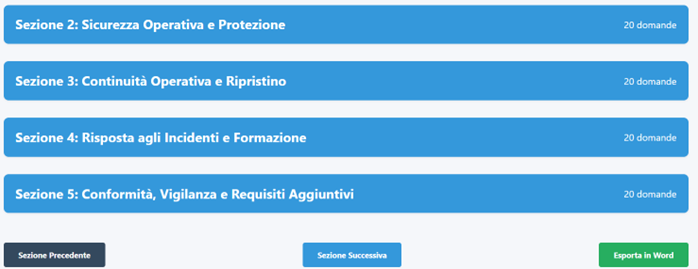

L’applicazione propone una check list di 100 domande, raggruppate in 5 macro argomenti, ognuna delle quali dispone di 5 risposte che indicano un diverso livello di maturità ed un peso.

L’applicazione effettua un calcolo del livello rispetto dei requisiti analizzati.

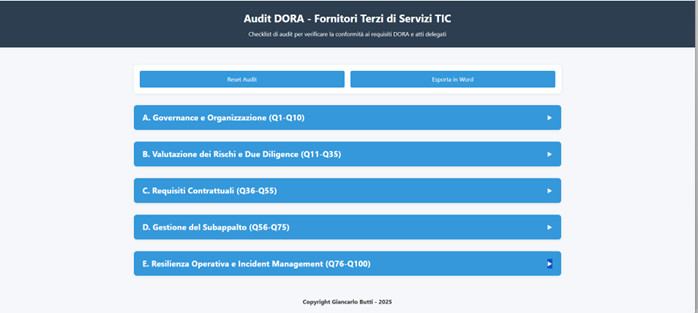

APPLICAZIONE PER L’ESECUZIONE DI UN AUDIT SUI FORNITORI NELL’AMBITO DI DORA

L’applicazione propone una check list di 100 domande, raggruppate in macro argomenti, ognuna delle quali dispone di 5 risposte che indicano un diverso livello di maturità ed un peso.

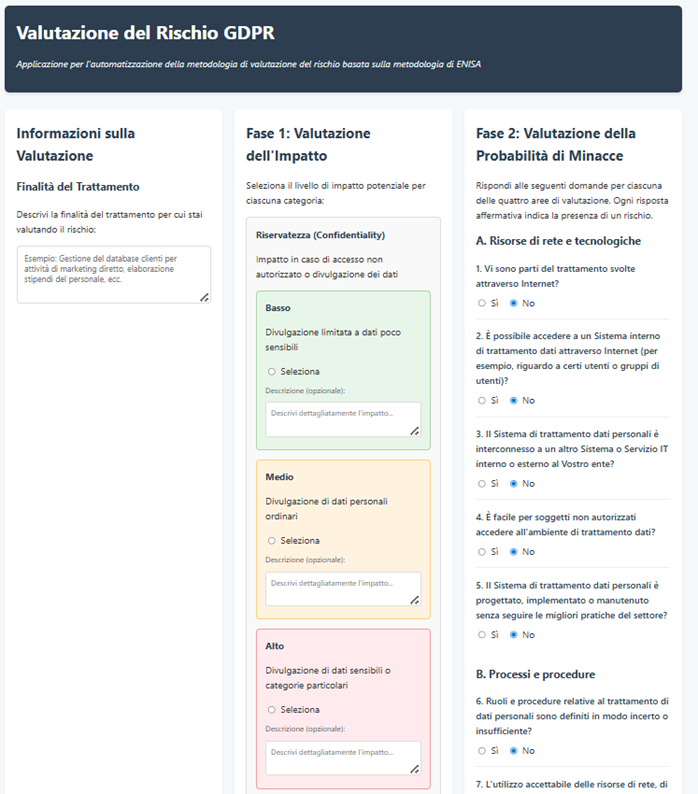

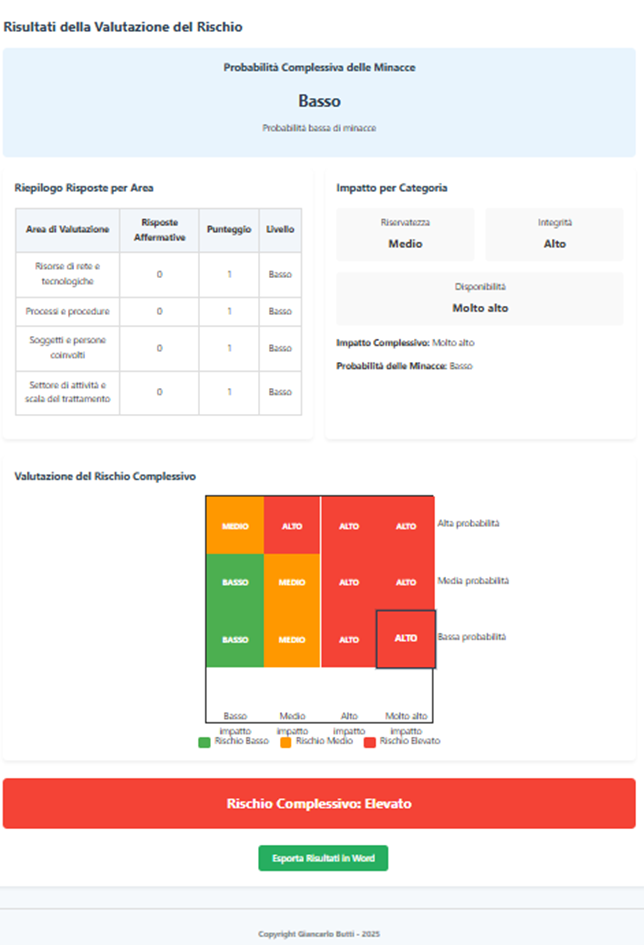

APPLICAZIONE PER LA VALUTAZIONE DEL RISCHIO AI SENSI DELL’ART. 32 DEL GDPR

L’applicazione qui rappresentata automatizza il calcolo del rischio per i diritti e le libertà fondamentali delle persone fisiche ai sensi dell’art. 32 del GDPR secondo la metodologia proposta da ENISA e consigliata dall’Autorità Garante.

Ricordo che il rischio in ambito GDPR non è un rischio aziendale e come tale non può essere accettato o trasferito da parte del Titolare. Inoltre non è possibile utilizzare metodologie di analisi del rischio, come quelle utilizzate ai sensi della 27001 perché tali metodologie valutano il rischio aziendale sulla sicurezza delle informazioni.

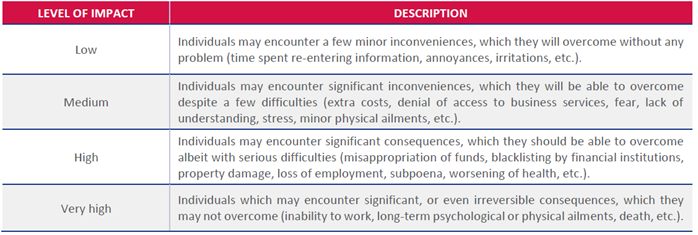

Per utilizzare la metodologia è necessario valutare il livello di impatto, sui diritti e libertà fondamentali sulle persone fisiche derivanti alla violazione della Riservatezza, Integrità e Disponibilità dei dati personali secondo la seguente scala (ENISA – Handbook on Security of Personal Data Processing)

Mentre per quanto attiene la probabilità ENISA introduce una serie di domande nei seguenti domini:

- Network and technical resources (hardware and software)

- Processes/procedures related to the data processing operation

- Different parties and people involved in the processing operation

- Business sector and scale of the processing

La compilazione dell’impatto dovrà essere fatta per ogni singola finalità, la cui descrizione potrà essere inserita nell’apposito campo, mentre per quanto attiene la probabilità si potranno variare solo gli elementi variati rispetto alla precedente valutazione.